Fact-check:

Kirsten Verdel, 1978

Sjoera Nas is geboren in 1969

Marleen Stikker, 1962

Ik doe het ervoor:

Weerman, maart 1947

Ik ken jou vanaf 2004? Bofkont:

Jan Marco Alkema, 15 jaar

Dus jij staat achter Michiel Buitelaar? Nam vorige week maandagavond ook deel aan dat ‘panel’ in de Waag:

Xs4all-debat een tikje onzakelijk

Mij valt op dat de meeste meningen over het geplande heengaan van Xs4all niet zo zakelijk zijn. Dat ze meer idealisme en ideologie bevatten dan zakelijk realisme.

Zakelijk realisme:

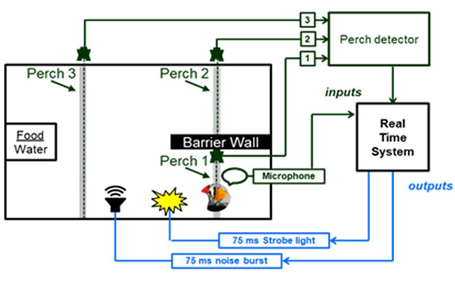

Pulsvissen? Hier in Nederland noemt de branche het “lokken”:

Hun vangsten zijn door vissen van de zeebodem te lokken met elektrische schokjes veel groter.

Hierzo, over het plan van jouw zegsman, voor als jij je trawler ook wil gaan ombouwen:

The era of the cloud’s total dominance is drawing to a close

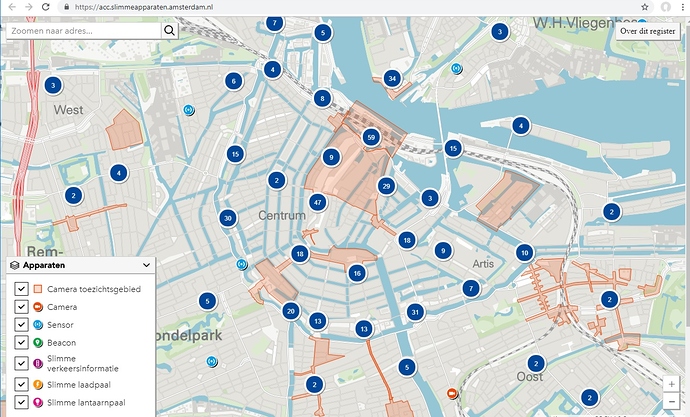

Connected devices now regularly double as digital hoovers: equipped with a clutch of sensors, they suck in all kinds of information and send it to their maker for analysis. Not so the wireless earbuds developed by Bragi, a startup from Munich. They keep most of what they collect, such as the wearers’ vital signs, and crunch the data locally.

Eén zwaluw maakt zomer:

Bragi’s earplugs are at the forefront of a big shift in the tech industry. In recent years ever more computing has been pushed into the “cloud”, meaning networks of big data centres. But the pendulum has already started to swing: computing is moving back to the “edge” of local networks and intelligent devices.

Degene die jij aanhaalde, Peter Levine van puh, puh, Andreesen Horowitz, “our manifesto”:

The next generation of computing will not rely on the cloud

Peter Levine of Andreesen Horowitz has written the overview of our manifesto. A tour of the history and future of cloud computing — from the constant turns between centralized to distributed computing, and even to his “Forrest Gump rule” of investing in these shifts.

Dat is waar Marleen Stikker over valt denk ik, geheel losgemaakt van alles alleen doende met investeren?

En dan nog, kan hij het wel:

But… how can we say cloud computing is coming to an “end” when it hasn’t even really started yet?? Because the edge — where self-driving cars and drones are really data centers with wheels or wings — is where it’s at.

The Economist, tijdlijn:

The era of the cloud’s total dominance is drawing to a close

Since emerging in the 1950s, commercial computing has oscillated between being more centralised and more distributed. Until the 1970s it was confined to mainframes. When smaller machines emerged in the 1980s and 1990s, it became more spread out: applications were accessed by personal computers, but lived in souped-up PCs in corporate data centres (something called a “client-server” system).

With the rise of the cloud in the 2000s, things became more centralised again. Each era saw a new group of firms rise to the top, with one leading the pack: IBM in mainframes, Microsoft in personal computers and AWS in cloud computing.

The Economist, 2006, will “software as a service” wipe out traditional software? Aan:

Something momentous is happening in the software business. Bill Gates of Microsoft calls it “the next sea change”. Analysts call it a “tectonic shift” in the industry.

Trade publications hail it as “the next big thing”. It is software-as-a-service (SaaS)—the delivery of software as an internet-based service via a web browser, rather than as a product that must be purchased, installed and maintained.

The appeal is obvious: SaaS is quicker, easier and cheaper to deploy than traditional software, which means technology budgets can be focused on providing competitive advantage, rather than maintenance.

Zwemmen met dolfijnen, 2014:

Whether you are buying or selling, Peter Levine describes the opportunities and method for building a company that takes advantage of the software-as-a-service model. Think of it as an upgrade for how you do business.

En weer uit, Forbes, 2018:

It’s high time we kill the term Software As A Service (SaaS) and call it what it is – software. Even Salesforce abandoned it’s silly “No Software” tagline, after the company had to explain in 2015 that it meant, “No legacy software, just cloud software.”

Doet er niet toe, ‘blurb’ van zijn bedrijf:

We aim to connect entrepreneurs, investors, executives, engineers, academics, industry experts, and others in the technology ecosystem.

We have built a network of experts including technical and executive talent; top media and marketing resources; Fortune 500/Global 2000 companies; as well as other technology decision makers, influencers, and key opinion leaders.

Using this network as part of our commitment to help our portfolio companies grow their business, so our operating teams provide entrepreneurs with access to expertise and insights across the entire spectrum of company building.

Knipperlicht in een ballenbak.