Hoi Weerman,

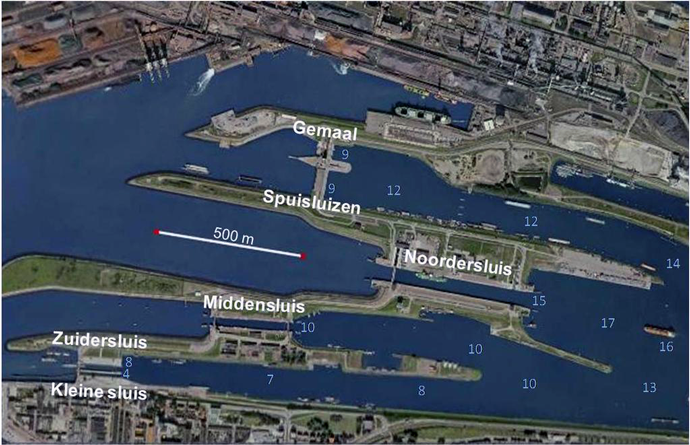

Eerder op de dag zei minister Van Nieuwenhuizen van Infrastructuur en Waterstaat dat de sluizen, gemalen en andere infrastructuur door Rijkswaterstaat goed beschermd zijn tegen aanvallen door hackers. Prins heeft daar zo zijn eigen gedachten over.

Jan Marco, is dit wat jij wilde weten?

Jij hebt goed uitgelegd. In mijn beeld doen politici aan “cherry picking’. Iemand zegt dat er geen probleem is en dan wil men niet weten dat er wel degelijk een probleem is, want als je toegeeft dat er een probleem is dan word je verwacht er iets aan te doen en dat kost natuurlijk veel geld. Wat natuurlijk niet gebudgetteerd is.

Op wel leuk welke richting de politici denken als het gaat om handelsplatformen:

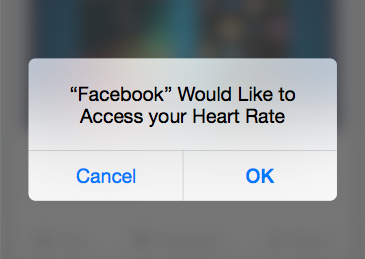

Volgens de nieuwe regels mogen er geen anonieme transacties meer plaatsvinden op handelsplatformen van cryptovaluta. Ook mag er niet langer anoniem betaald worden met prepaidkaarten.

De handelsplatformen en aanbieders van zogenaamde ‘wallets’ voor cryptovaluta moeten hun gebruikers voortaan identificeren.

Politici willen dat handelsplatformen de spelers gaat identificeren. Hoe doe je dat vraag ik mij af. AirBnB scande paspoorten in en haalde BSN nummer er uit. Ik denk dat de overheid dat graag ziet gebeuren. In ‘hapklare brokken’ de benodigde informatie aangeleverd krijgen.

Echter Autoriteit Persoonsgegevens wil het niet. Ik denk dat straks in wet geregeld wordt, dan kan men bij AP daar niet meer over gaan ‘klagen’

Ik denk dat autoriteit/anoniemiteit van blockchain best een ‘unique selling point’ gaat worden…

Airbnb moet stoppen met verwerken BSN

Vakantieverhuurplatform Airbnb stopt met het verwerken van burgerservicenummers (BSN). Dat gebeurt op aandringen van de Autoriteit Persoonsgegevens.

Airbnb haalt nu automatisch het BSN uit alle digitale kopieën van paspoorten. Dat gebeurt ook bij paspoorten die eerder zijn verzameld, aldus de privacywaakhond. Om een huis te huren via Airbnb moeten mensen een kopie van hun paspoort uploaden.

Zat afgelopen dinsdagavond voor de radio tussen voetbalflitsen door over van alles te meelballen behalve:

Beveiligingsbedrijf Fox-IT zelf geraakt door cyberaanval

Had ik ook gezien. Fox-IT medewerkers zijn m.i. gedegradeerd van “AC-milaan spelers” naar “AGOVV” (amateur) spelers. Fox-IT geeft aan dat inbrekers niet vaak via de voordeur naar binnen gaan. Daarom hebben ze anders geformuleerd de vos van Fox-IT al 18 jaar lang liggen (in)slapen. N.B. Leeft de vos (daadwerkelijk) bij FOX-IT nog wel?

Het ontdekken komt meer om geluk een toevalstreffer dan op een gecontroleerd proces dat door kunstmatige intelligencie wordt ondersteund. Wat ik ook zeer vreemd vond dat ze belangrijke documenten in DMZ omgeving niet versleuteld opslaan bij FOX-IT.

Ik zou als ik een productmanager bij FOX-IT was direct Amazon gaan bellen om een beveiligde service van hun af te gaan nemen.

Fox-IT geraakt door cyberaanval: Lessons learned uit een Man-in-the-Middle-aanval

Het incident is beperkt gebleven als gevolg van een gelaagde beveiliging en een combinatie van preventie-, detectie- en respons-maatregelen.

Ik verwacht dat binnen 1 minuut de monitoring zou hebben aangeslagen. Echter bij FOX-IT deden ze er 10 uur over. Niet gecontroleerd, maar als gelukstreffer zijn ze achter de hack gekomen.

Wat is er gebeurd?

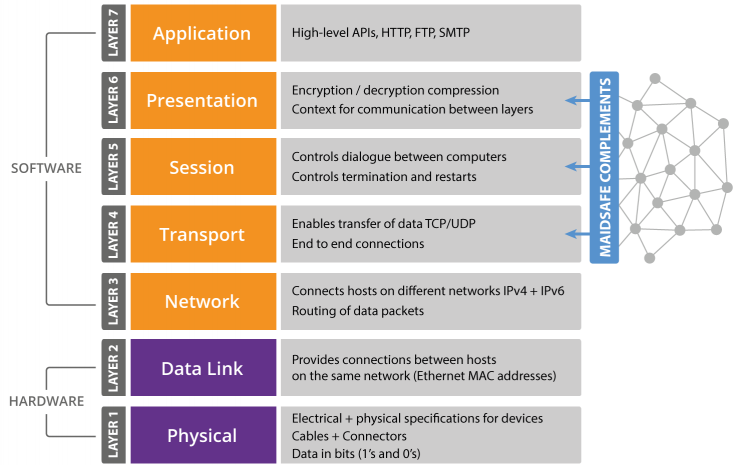

Op 19 september 2017 vroeg in de ochtend heeft een aanvaller toegang verkregen tot de DNS-records voor het domein Fox-IT.com bij een derde partij, onze domain registrar. De aanvaller heeft in eerste instantie het DNS-record voor een specifieke server aangepast en dit laten wijzen naar een server waar de aanvaller zelf de controle over had. Dit met als doel om zo het netwerkverkeer te onderscheppen en daarna door te sturen naar de oorspronkelijke server die aan Fox-IT toebehoort. Dit type aanval heet een “Man-in-the-Middle-aanval” (MitM).

Lijkt mij dat je DNS-record onder permanente bewaking hebt. Daarnaast vind ik vreemd dat FOX-IT zelf geen DNS draait. Blijkbaar zijn ze afhankelijk van derde partijen. Heeft FOX-IT wel hun hele omgeving ik kaart, vraag ik mij af?

De aanval was specifiek gericht op ClientPortal, onze webapplicatie die we gebruiken om op veilige wijze bestanden uit te wisselen met klanten, leveranciers en andere organisaties.

Lijkt mij vreemd dat je plain documenten in een DMZ omgeving laat opslaan. Mogelijk dat bart Jacobs wel kan onderbouwen waarom handig handeling is. Lijkt mij niet verstandig. Gelukkig ben ik geen autoriteit op dit gebied. Voorgaande geeft aan dat iedereen die beetje kan nadenken zelf beter zijn omgeving kan inrichten dan FOX-IT gaan bellen om advies.

We hebben het incident snel gedetecteerd en ondernamen actie, waarmee we de effectieve duur van de MitM konden beperken tot 10 uur en 24 minuten. Dat is kort, gezien het feit dat de meeste incidenten pas na weken worden ontdekt. Toch hebben we niet kunnen voorkomen dat de aanvaller een klein aantal bestanden heeft kunnen onderscheppen, waartoe hij geen toegang had mogen hebben.

Is natuurlijk subjectief wat je onder “incident snel gedetecteerd” verstaat. Een tijdsduur 10 uur is m.i. een eeuwigheid (een server met bedrijfsgegevens kan na 10 uur al lang zijn ‘leeggetrokken’).

Als belangrijke eerste stap in ons responsproces hebben we contact opgenomen met de politie en met hen relevante informatie gedeeld zodat ook zij een onderzoek konden starten.

Het Team High Tech Crime van de Nationale Recherche heeft een 17-jarige jongen aangehouden op verdenking van het hacken van KPN.

De 17-jarige wordt verdacht van de hack bij KPN die plaatsvond op 16 januari. Hij werd vorige week dinsdag aangehouden. De politie heeft zijn versleutelde computer, twee laptops en gegevensdragers in beslag genomen.

Tijdens de hack werd toegang verkregen tot honderden servers van KPN. Mogelijk mede vanwege slechte beveiliging van het bedrijf zelf.

Ik hoop dat straks FOX-IT ook de door hen verkondigde “transparantie” ook blijven uitstralen als straks blijkt dat een 17 jarige VMBO student hun gehackt heeft.

Twaalf bestanden (waarvan tien uniek) zijn uitgewisseld en onderschept.

• Van deze bestanden waren drie vertrouwelijk, maar geen enkele was staatsgeheim. Bestanden die als staatsgeheim zijn gerubriceerd worden nooit uitgewisseld middels ClientPortal.

Gedrag lijkt mijn erg passen bij een AGOVV speler.

Ons wachtwoord was niet gewijzigd sinds 2013 en dat heeft de aanvaller mogelijk geholpen. Hoewel ons wachtwoord sterk is en bestand tegen brute force aanvallen, was het niet gewijzigd omdat het zelden gebruikt werd: over het algemeen worden DNS-instellingen zelden aangepast. Dat neemt niet weg dat dit duidelijk iets is dat wij hadden kunnen verbeteren in ons werkproces.

Lijkt mijn erg passen bij een AGOVV speler.

Het feit dat we zo zelden interactie hebben met onze domain registrar speelt ook een rol bij het antwoord op de tweede vraag waarom de aanvaller zich toegang kon verschaffen tot de DNS records op basis van uitsluitend een gebruikersnaam en een wachtwoord. Tweestapsverificatie (two factor authentication, of 2FA) – waarbij een poging om in te loggen alleen kan worden afgemaakt als een code wordt ingevoerd die naar een geautoriseerd apparaat is verstuurd – zou hier standaard in gebruik moeten zijn. Wij hebben onze DNS provider 18 jaar geleden gekozen toen 2FA nog geen overweging of optie was. Het verbaasde ons dat de registrar nog steeds geen 2FA ondersteunt. Het is altijd de moeite waard om na te gaan of je registrar 2FA ondersteunt. Het antwoord kan je verbazen.

De sleutel van voordeur hebben ze 18 jaar niet meer naar gekeken. Wel erg verbaast over de houding van FOX-IT.

Redelijk snelle detectie, maar ruimte voor verbetering

We steken de hand in eigen boezem voor wat betreft een aantal fouten op het vlak van preventie. Op de vlakken van detectie en response waren we beduidend beter. Toen de aanval gaande was, hebben wij hem redelijk snel gedetecteerd: binnen een paar uur, ten opzichte van weken, wat gangbaarder is.

Prachtig geherformuleerd: Ontdekken van incidenten duurt bij FOX-IT gangbaar weken. N.B. Ik zou niet op advies van FOX-IT gaan wachten, maar beter zelf iets gaan doen.

Ons Security Operations Center (SOC) had in de dagen voorafgaand aan de aanval al een aantal scans naar kwetsbaarheden opgemerkt. Deze waren beschouwd als gangbare “achtergrondruis op het internet” en zijn niet verder onderzocht. Extra aandacht voor deze scans had ons niet kunnen helpen om de opvolgende aanval te voorspellen maar het ons wel alerter gemaakt. We hebben nu maatregelen genomen om opmerkzaamheid op dit type verkenningsactiviteiten te verbeteren.

FOX-IT geeft aan dat ze iets gaan doen, wat ik van een (netwerk)beveiligingsbedrijf als hun DNA/core business zou toedichten.

Het gebruik van CTMp-netwerksensoren met volledige opslag van netwerkverkeer was cruciaal voor het bepalen van de reikwijdte van de aanval. Binnen een paar uur nadat we op de hoogte waren van de aanval konden we precies bepalen wie erdoor geraakt was en wat de reikwijdte van de aanvaller is geweest. Dit heeft ons geholpen om snel zekerheid te krijgen over de aard van het incident, om de getroffenen snel te informeren, alsmede de autoriteit persoonsgegevens.

Operatie is door de chirurg van FOX-IT volgens proces verlopen, echter patiënt is wel overleden. Een bedrijfsongeval is gemeld bij de inspectie. Men deden een plas en lieten het als het was.

Terugblikkend op dit incident hebben we de volgende lessen geleerd:

• Kies een DNS-provider die wijzigingen niet toestaat door middel van een control panel, maar daarvoor een handmatig proces heeft, gezien het feit dat name serversheel stabiel zijn en vrijwel zelden wijzigen. Als je regelmatiger wijzigingen wilt, gebruik dan 2FA.

• Zorg ervoor dat alle wachtwoorden voor systeemtoegang regelmatig worden nagelopen en gewijzigd, zelfs de wachtwoorden die nauwelijks worden gebruikt.

• Monitor “certificate transparency” voor detectie van, het volgen van en respons op frauduleuze certificaten.

• Maak gebruik van volledige opslag van netwerkverkeer met voldoende retentie op cruciale punten in je netwerk, zoals de DMZ en internetkoppelingen.

• Doe, zoals wij dat ook gedaan hebben, altijd in een vroeg stadium aangifte bij de politie, zodat zij je kunnen helpen bij je onderzoek.

• Het is een managementbeslissing om eerst een aanval te begrijpen voordat je specifieke acties neemt om hem tegen te gaan. Maak deze keuze bewust, zoals wij dat ook gedaan hebben. Dit kan betekenen dat je de aanval een korte periode door laat lopen.

Operatie wordt door de chirurg van FOX-IT uitgevoerd, echter chirurg gaat met huisarts bellen om te vragen aan huisarts wat hij moet doen! Mijn inziens moet het niet gekker worden!

De hartelijke groet Jan Marco