###Onze digitale schaduw (4)###

Vorige keer ook al laten zien, dat wat Evers Direct Marketing, EDM, naar eigen zeggen heeft opgetuigd:

1995 Oprichting EDM, Haarlem

1999 Start EDMMedia, Nederland

2000 Start EDMMedia, Londen en Lille

2003 Start EDMMedia, Hannover

2004 Overname Beta Marketing BV (EDMData BV)

2007 Start EDMMedia, België

2008 Overname Teleknowledge Directory Service BV door EDMData

2009 Overname DDMS

2013 Fusie EDMMEDIA, EDMDATA en DDMS. Nieuwe naam: EDM

2014 Aandeel in Mark&Mini

2014 Overname Bisnode Nederland BV

2015 Bisnode Nederland BV en EDM vormen samen EDM BV

2015 Aandeel in Smart Data Services

Daaronder, ROI:

“ Met de ontzettende grote bak aan gegevens van de donateurs is het soms lastig om alle gegevens om te zetten in waardevolle kennis. EDM heeft de Hartstichting bij o.a. deze ROI analyse enorm geholpen om door de bomen het bos te blijven zien.

Samenwerken met EDM ervaar ik altijd als verder komen dan je in je eentje kunt, met toch alle ruimte voor integratie van eigen ideeën en inzichten.”

Annieke Jansma, Database Marketeer, Nederlandse Hartstichting

Checken, voor het adres van EDM, “Hendrik Figeeweg 1, Haarlem”, heeft het Handelsregister ook:

Organisatienaam KvK-nr

===================================

Equitum Holding BV 34103726

Equitum Direct BV 34209157

EDM BV 34209199

EDM Media Group BV 34071938

Adfinitas Group BV 34272227

Equitum Investments BV 34291975

Mark & Mini BV 24453511

Adfinitas BV 34109803

360 United Media BV 54952581

Na de overname van het bedrijf dat vroeger van Wegener was komt ook het adres van die vestiging van EDM, “Wattbaan 1, Nieuwegein”, in beeld:

Ifunds (Nederland) BV 31041580

Ifunds Technology BV 34174858

Ifunds Group BV 32168693

Watt Smart Data Center BV 63262150

Smart Data Services BV 65193733

JoinAll BV 50944398

Zo werkt het dus? Hink:

- Equitum Direct neemt IF Automatisering over en presenteert: ifunds

Stap:

- ifunds Group acquires RDMS Database Services (Netherlands)

- ifunds Groups acquires Belgium nonprofit CRM provider Softpartners

- ifunds Germany acquires FRI Fundraising Institut GmbH

- ifunds group acquires not-for-profit database division Outcome Unternehmungsberatung

Sprong:

- Equitum Direct takes a leading share in digital marketing application specialist iRaiser Sarl

Maar het was al van hun en nu nog steeds:

iRaiser originates from the online division of Nonprofit Fundraising and Communication specialist adfinitas Sarl. Seeing an increasing demand for specific digital marketing applications from nonprofit organizations such as charitable-, political, membership- organizations, universities and the cultural sector the decision was taken to the iRaiser department out of adfinitas and to create a separate company to enable maximum development.

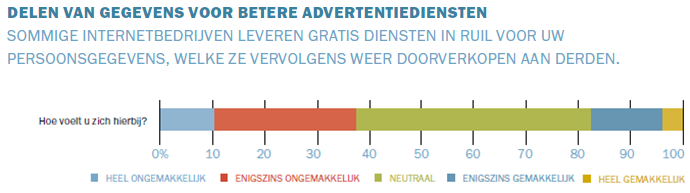

Zowel Zembla, NRC en De Correspondent hebben kort na elkaar aandacht besteed aan het verhandelen van data grotendeels buiten het zicht van klanten en aspirant-klanten waar die gegevens betrekking op hebben.

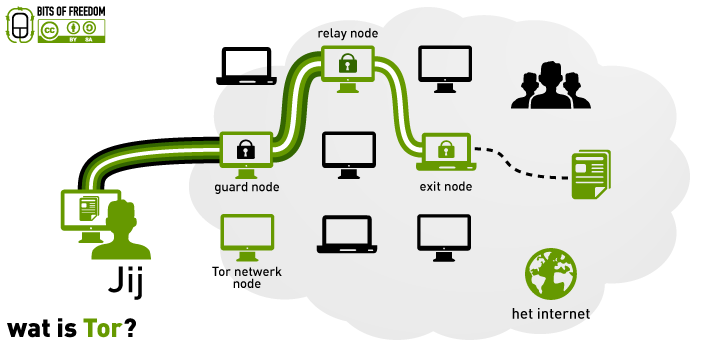

Maar zeggen ze, zo iemand kan wel inzage vragen, of en welke persoonsgegevens zo’n bedrijf van hem of haar vastlegt, al dan niet met behulp van de lijst van 850 daarvoor in aanmerking komende instellingen en bedrijven die Bits of Freedom speciaal voor dat doel online heeft gezet.

Onderlinge vergelijking van die lijst met de bedrijven die onder genoemde Equitum Holding te Haarlem vallen levert echter niets op.

Dat gaat beter met de lijst “Wie voeren het DDMA Privacy Waarborg”, die vermeldt “EDM” en “Adfinitas”:

Privacy Waarborg

Organisaties die het Privacy Waarborg voeren, worden gecontroleerd op naleving van privacywetgeving en aanvullende gedragsregels en de borging van informatiebeveiliging binnen de organisatie. Het Privacy Waarborg is een initiatief van branchevereniging DDMA, bekend van onder meer de NEE/NEE en NEE/JA sticker voor op de brievenbus.

Privacy

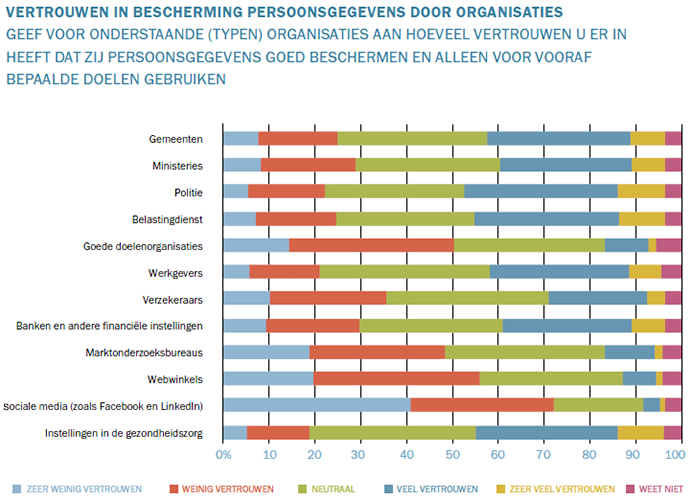

- Het recht op informatie: wordt u door organisaties begrijpelijk en volledig geïnformeerd dat er gegevens worden vastgelegd voor marketingdoeleinden?

- Het recht op inzage, correctie en verzet: informeren organisaties u over uw privacyrechten, zoals het Recht van verzet, inzage en correctie? En worden eventuele verzoeken (juist) ingewilligd?

- Het recht op gericht gebruik: gebruiken organisaties uw gegevens ook waarvoor ze zeggen dat ze deze gebruiken?

- Toestemming: wordt u vooraf om toestemming gevraagd voor bepaalde verwerkingen, zoals het sturen van een commerciële e-mail?

Security

- Good governance: is databeveiliging binnen een organisatie belegd en is er een(gedocumenteerd) informatiebeveiligingsbeleid.

- Operationele processen: bestaan er binnen een organisatie regels voor werken op afstand en/of met privé-apparatuur.

- Toegang medewerkers en autorisaties: hebben medewerkers van een organisatie alleen toegang tot die gegevens die noodzakelijk zijn voor het uitoefenen van hun functie, zijn alle devices beschermd met wachtwoorden.

- Inschakelen van bewerkers: maken organisaties contractueel afspraken met andere bedrijven die voor hun klantgegevens bewerken en staan hierin alle onderdelen die de toezichthouder noodzakelijk acht.

- ISO-certificering: is een organisatie ISO 27001/27002 gecertificeerd of is het beveiligingsbeleid gebaseerd op deze norm.

De DDMA (Data Driven Marketing Association), waar “de Consument centraal staat”, waarschijnlijk weer niet in een “Kennisbank” waarin o.a. deze onderwerpen ondergebracht zijn:

Clinic datamanagement Lead generation

Crossmedia Loyalty marketing

Data driven marketing Marketing automation

Direct mail Measuremail

Email summit Mobile marketing

Emailmarketing Mobile wave

Emailmonday Nextail

Emailsoftware Online advertising

Eurocamp Online dialogue

Eye tracking Online marketing

Friendsofsearch Social marketing

Huis-aan-huis folder Social media

K2 marketing Street / door-to-door

Kennissessie email Telemarketing

Kpn zakelijke markt Usability onderzoek 2015

Maar stelt wel eisen aan de leden die ook het Privacy Waarborg willen voeren “waarvan de accreditatie in handen is van de DDMA Privacy Autoriteit”. Bijvoorbeeld na de vraag, “is een organisatie ISO 27001/27002 gecertificeerd of is het beveiligingsbeleid gebaseerd op deze norm.”

Wat houdt dat in? Even daargelaten dat je je niet voor 27002 kan laten certificeren, je kan hier ook zelf aan de slag zonder de onveranderlijk hoge kosten van een consultant:

Eenvoudig in gebruik

Door middel van een duidelijke handleiding en een begrijpelijke interface, bent u als informatiebeveiliger in staat om zelfstandig een risicoanalyse uit te voeren. Met behulp van de rapportage die deze tool u biedt, kunt u zelf een plan van aanpak opstellen om de informatiebeveiliging binnen uw organisatie te verbeteren.

Dan is het even de vraag welk item je dient te selecteren:

Koppelingen tussen dreigingen en maatregelen - Risicoanalyse voor informatiebeveiliging

Ongeautoriseerde toegang

- Toegang tot informatie doordat deze zich buiten de beschermde

omgeving bevinden.Uitwisselen en bewaren van informatie

33. Onveilig versturen van gevoelige informatie.

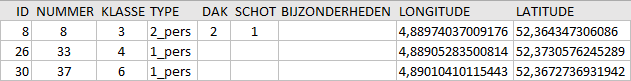

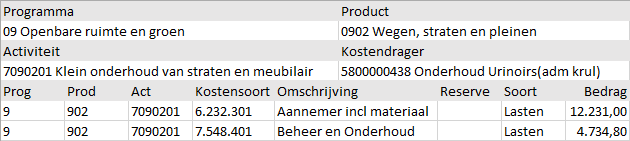

Als je constateert dat ze in de fout gaan bij zo’n goede doelen inzamelaar, Care, kennelijk een Adfinitas-klant:

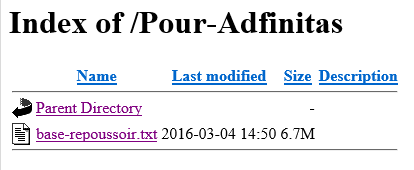

Staat gewoon open, die directory, met nota bene opt-out adressen, ‘base-repoussoir’, een kleine 300.000 e-mailadressen waarvan er 50 dubbel zijn en 2200 of 2300 met syntax-fouten zoals spaties in het adres of een “.@”-verschrijving enzo.

Kijken, de Franse zuster van voorheen het CBP, Autoriteit Persoonsgegevens, dat zou zijn, het CNIL?