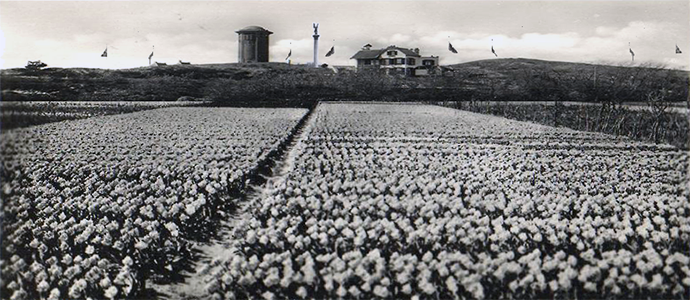

Zijn weg voert kriskras door ons land; langs de duinen en verstilde heidevelden, via de dynamiek van de haven tot de romantiek van het bos.

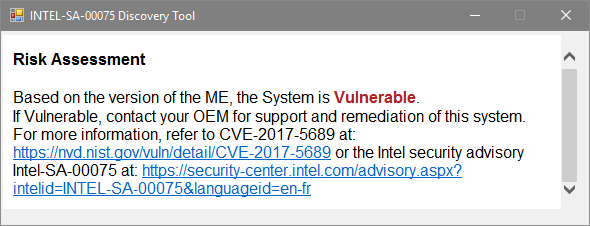

Panorama Pijbes. Kijken op internet, of iemand anders het toen ook gezien heeft. Ja:

Gecentreerde Indische kanonnetjes

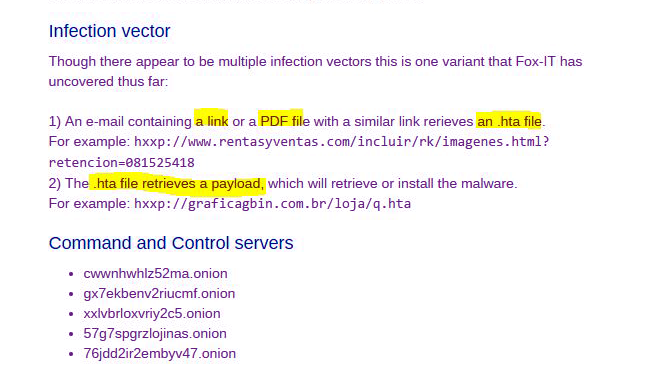

In de documentaire Het Nieuwe Rijksmuseum uit 2013 van Oeke Hoogendijk discussiëren directeur Wim Pijbes en conservator Taco Dibbets over de plek van de VOC-kanonnen.

Moeten ze aan de voorkant uitgelijnd worden? Of juist aan de achterkant? Of laten staan zoals het staat, alles bij de basis gecentreerd?

Wanneer alle mogelijkheden worden besproken maakt Taco Dibbets licht geërgerd een gebaar met zijn twee handen die de ongelijkheid van de voorkanten van de kanonnen accentueren. In de lucht tekent hij een cardiogram met een grillig hartritme.

Al dat moois en dan toch lelijk doen tegen je latere opvolger:

Gelet op het gruwelijk aantal deadlines dat het museum in de laatste fase voor de opening nog heeft, is het aan Wim Pijbes om de knoop door te hakken. “Symmetrie is rust, dat leert de architectuur nu eenmaal”, zegt hij gedecideerd. “Ik wil daar rust, dus ik wil die dingen gecentreerd.”

Door andermans lege lijst naar het landschap kijken? Triumph des Willens, Leni Riefenstahl (1935):

Noordwijk-Binnen; geestgronden; bloembollenteelt

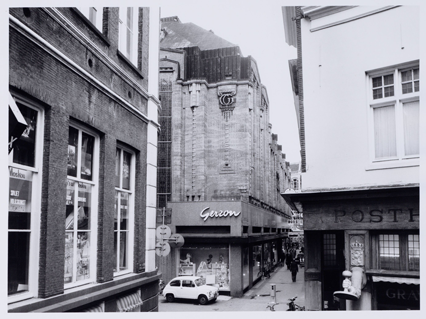

Woensdagavond in Panorama Wim-aflevering “De Stad”, gevels van Gerrit Berckheyde, eeuwen geleden “schilder en makelaar”, dan Breitner en in het heden stadsschilder Arie Schippers?

Hebben we ook, gevels …

Uit deze catalogus van de gemeente Amsterdam komt afgedankt schoolgebouw Tweede Boerhaavestraat 49.

Breitner had zijn atelier − zo te zien wel een jaar of vijftig eerder − schuin aan de overkant, dat is te zeggen, aan de andere kant van een toen net aan te leggen park en dus bestaat er van hem ook “Gezicht op het Oosterpark in Amsterdam in de sneeuw” als schilderij, in het bezit van het Rijksmuseum.

Kom daar weet niet hoe vaak wel niet langs maar lees nu pas hoe iemand een en ander probeert te reconstrueren, compleet met het verhaal over de rol van eerder gemaakte foto’s en “Gezicht op het Oosterpark in de sneeuw”, nu als aquarel – hangt ook in het Rijksmuseum – van de hand van zijn bovenbuurman, vriend, huisbaas, Willem Witsen.

Maar nu naar de voormalige Andreas Bonnschool waar Theo Thijssen onderwijzer was, kreeg in 1946 als nieuwe bestemming “Mathematisch Centrum”:

Waar geschiedenis geschreven dan wel een geschiedenisboek over geschreven is:

Gerard Alberts & Bas van Vlijmen: Computerpioniers Amsterdam University Press, 324 blz. € 22,95

NRC - 1 april 2017 - Toen de computer-expert nog ‘meester-trucologist’ was

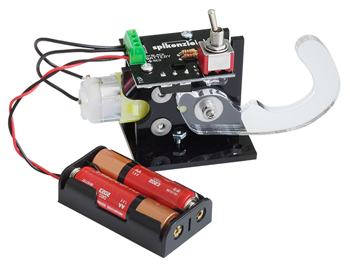

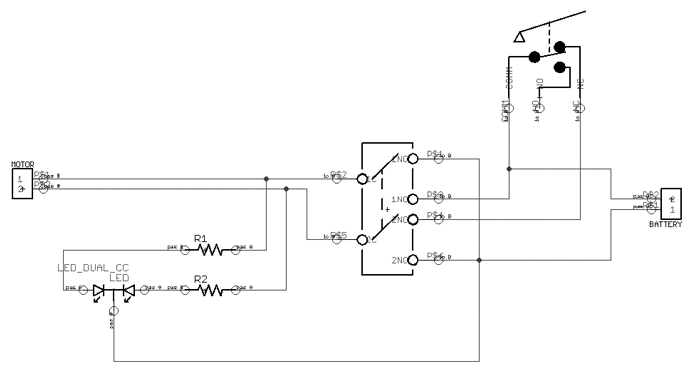

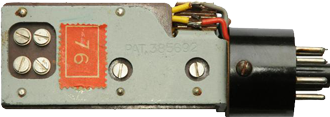

Het beroemdste voorbeeld uit deze pionierstijd is de ARRA, de ‘Automatische Relaisrekenmachine Amsterdam’. Relais is een door een elektromagneet bediende schakelaar, die in het geval van de ARRA afkomstig was uit een Engels legervoertuig.

Zoeen als deze − de Volkskrant zegt, van Siemens − in een ‘buisvoet’ te steken alsof het een radiobuis was:

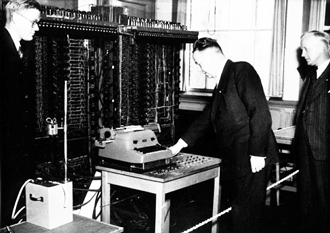

Functioneerde net lang genoeg voor een officiële ingebruikname door de burgemeester:

Of de ARRA überhaupt ooit echt gewerkt heeft, daarover lopen de meningen uiteen. Het enorme bouwwerk functioneerde in ieder geval maar één dag.

Wel had de Rekenafdeling van het Mathematisch Centrum Amsterdam zich met de ARRA het computertijdperk in gebluft. Opvolger ARRA II deed het overigens wél en rekende van maandagochtend tot zaterdagmiddag aan één stuk door.

Begin april − ja hoor eens, “leestijd 6 a 7 uur” en droge kost, duurt dan even voordat ik er op mijn beurt doorheen ben − schrijft zij van de NRC nog:

De pioniers zelf hebben wat weinig kleur op hun wangen. Het was aardig geweest om bijvoorbeeld wat te leren over de omgangsvormen tussen de rekenaars – of tussen de rekenaarsters die een groot deel van het rekenwerk verzetten. Dan had Computerpioniers behalve volledig ook wat meeslepender kunnen zijn.

Mee eens. Ook in mijn bezit maar dit keer geschreven door een vrouw en destijds bij dezelfde krant door een man gerecenseerd:

NRC - 10 augustus 2007 - Stiekem pionieren in lingerie

Een leek stortte zich op de geschiedenis van de computer en stuitte op een aaneenschakeling van avonturenverhalen. Een verslag uit een wereld waar het nieuwe altijd verouderd is.

Rooijendijk brengt het allemaal rustig in kaart, tot en met de Millennium Bug die begin 2000 de hele wereld in het ongerede zou storten. Zij zat er op de oudejaarsavond van 1999 op te wachten, op het dak van Nemo, tussen de vuurpijlen, maar zag dat de wereld met al die computers na twaalven gewoon bleef doordraaien, zonder noemenswaardige problemen.

Dat is het laconieke slot van een levendig en afwisselend boek, over iets dat nog maar net geschiedenis is, en tegelijk al eeuwen geleden lijkt te zijn.

---

Cordula Rooijendijk: Alles moest nog worden uitgevonden Atlas Contact, 343 blz. € 19,99

Naast elkaar leggen? Kan, de hoofdstukken over solderen bij het Mathematisch Centrum overlappen elkaar.

Oké, ondanks Apple’s FairPlay-DRM de inhoud van beide elektronische boeken aan elkaar geknoopt en hoewel bijvoorbeeld “vrouwenondergoed” voorkomt, als gemeenschappelijke zoekterm in beide teksten misschien minder voor de hand liggend …

Goed ingeschat, nee, laten we “hijskraan” doen:

Het is als lego, als het lego van toen, waarbij je van blokjes en plaatjes zowel een hijskraan als een prinses kunt bouwen, en een wiel kan dienen als katrol, autowiel of een stuk van het onderstel van een trein.

Bij haar is dit aan de hand van bestaand lesmateriaal (in het echt is ze ook “juf”) een aanloop naar “blokschema” en een manier om over het zelf bouwen van de eerste computer te gaan nadenken …

Zij laat het zich uitleggen, de twee “Pionier”-mannen leggen het ons uit:

Zo rekende Aad van Wijngaarden in 1942 en 1943 aan concrete vraagstukken uit de stromingsleer en uit de elasticiteit; nu eens ging het over luchtlagers, dan weer over vervormingen in een hijskraan.

Cordula Rooijendijk (1973-) over “Turing” (en Dijkstra):

Terwijl Carel en Jan aan de hardware bouwden, werkte Edsger in zijn eentje aan wat een paar jaar later de ‘software’ zou gaan heten, de programmatuur. Hij isoleerde zichzelf daarbij bewust van de buitenwereld zodat hij alles zelf zou moeten ontdekken en zijn brein tot het uiterste dwingen.

Het was dezelfde werkwijze die Alan Turing in de jaren veertig had gekozen, en dezelfde werkwijze ook die Gwido Langer zijn Poolse codekraker Rejewski in de jaren dertig had opgelegd, door Rejewski expres niet alle informatie over de Duitse Enigma’s te geven die hij zelf had. Het bracht hen tot aan de toppen van hun kunnen.

Gerard Alberts (1954-) & Sebastiaan Franciscus Maria van Vlijmen (1963-):

Vanuit Cambridge ging een grote invloed uit naar de rest van Europa. Wilkes organiseerde zomerscholen en Aad van Wijngaarden in 1949 en 1950, Willem van der Poel in 1950, Peter Naur (1928-2016) in 1950 en Edsger Dijkstra (1930-2002) in 1951, deden er hun eerste programmeerervaring op.

In Engeland werkten tegelijk met Wilkes’ team in Cambridge een groep aan de universiteit van Manchester onder leiding van Max Newman (1897-1984), en Alan Turing (1912-1954) in het National Physical Laboratory in Teddington aan de bouw van rekenautomaten.

Zij:

Bij een verhaal als dit passen geen uitgebreide literatuurverwijzingen in de tekst. Dat zou de leesbaarheid niet ten goede komen, en bovendien heeft het boek geen wetenschappelijke pretenties. Dat neemt niet weg dat dit boek niet geschreven had kunnen worden zonder het onderzoekswerk, de verhalen, de hulp en suggesties van anderen.

Voert Alberts een keer sprekend op, haalt vier van zijn publicaties aan en zet hem in het register.

In het geval van Alberts, naar hem wordt zoals een wetenschapper betaamt op zeker vijftig plaatsen naar het eigen werk verwezen en toch tien jaar later, haar eerste druk is van 2007, daarna volgden er nog twee, precies 0 (nul) keer naar Rooijendijk’ boek.

Van Vlijmen, geen rol van betekenis in de bronvermeldingen.

Mijn geïmproviseerde gecombineerde 1-2-3-gram-index op beide boeken heeft ook 1x “eenzame hoogte”.

Het gestelde doel geformuleerd, “ijl”, geringe dichtheid van lucht, niet de samentrekking van “ijdel”:

Dit boek is een bijdrage aan de computergeschiedenis. Internationaal heet dit vak history of computing. Van de leerboeken op dit terrein staat Computer; A history of the information machine van Martin Campbell-Kelly, William Aspray, Nathan Ensmenger en Jeff Yost op eenzame hoogte, omdat het werkelijk historische synthese biedt.

Computerpioniers sluit daarbij aan als het Nederlandse verhaal over de begintijd. Zo staat de rekenmachine niet op zichzelf, maar in de context van gebruik, van Nederlandse cultuur en van internationale ontwikkelingen.

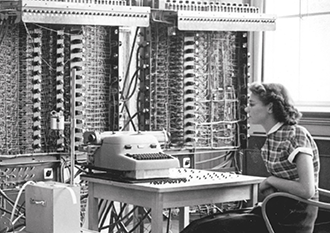

Human interest, “de 1e computer” met een van de “meisjes”, damescomputer, rekenaarster en een minister:

Met de “beknopte” keukentafel als bedieningslessenaar:

Speciaal voor de gelegenheid was ARRA deftig opgetuigd. Carel en Jan hadden wat gaatjes geboord in een houten keukentafel, die dienstdeed als bedieningspaneel, en er wat lampjes achter gemonteerd, die konden knipperen. Dat zou er mooi uitzien, vonden ze, een andere functie had het niet. Op het bedieningspaneel zat ook dé knop, de knop waarmee minister Rutten ARRA tot leven zou wekken.

Dient tevens als voorbeeld van de onnavolgbare stijl van Cordula Rooijendijk …

Maar ze heeft wel iedereen maar dan ook iedereen opgezocht en gesproken.

Je ziet de hummeltjes bij haar in de klas aan juf’s lippen hangen:

Toen minister Rutten met zijn vinger de keukentafelknop indrukte, kwam ARRA tot leven. Hij begon aan zijn ‘berekening’, maar stokte al snel. ‘Hij denkt na,’ flapte Jan er snel uit, en gaf ARRA een flinke klap. Daarna produceerde ARRA inderdaad een getal. ‘Hij doet het!’ riep Van Wijngaarden toen, en hij voerde burgemeester en minister weg van ARRA. Carel en Jan haalden opgelucht adem, en kregen tot hun verbazing niet eens een schrobbering.

Carel: ‘Stelt u zich eens voor, u laat zich als minister van Onderwijs uitvoerig voorlichten omtrent de wonderen waartoe de thans in opkomst zijnde rekenautomaten in staat zijn, en vervolgens wacht u een machine die volmaakt willekeurige getallen produceert, waarna de werknemers stralend concluderen dat de machine uitstekend functioneert!’.

Met kleur op de wangen.