Hoi Weerman,

De overheid werkt m.i. erg met normen (“regels”) , waaraan je het moet ophangen. Uit Prins zijn reactie haal ik dat inbreken op een computer “huisvredebreuk” is en dat onder verantwoordelijkheid van de Politie valt.

Ik zie op wiki pagina van Huisvredebreuk, dat er een pagina “computervredebreuk” is en er staat maar vier jaren gevangenisstraf op.

Om als overheid ‘terug te mogen hacken’ moet er minimaal 8 jaar gevangenisstraf op staan. Jij hebt uitgezocht dat op identiteitsfraude gevangenisstraf van ten hoogste vijf jaren op staat.

Mogelijk dat de straffen met optellen, Computervredebreuk + meenemen van gegevens (=4 jaar max) en identiteitsfraude (=5 jaar max)= 9 gevangenisstraf jaren.

Je gaat er dan vanuit dat iemand die inbreekt ook met gestolen informatie te gelde gaat maken, door bijvoorbeeld spullen te gaan kopen op identiteit van iemand anders.

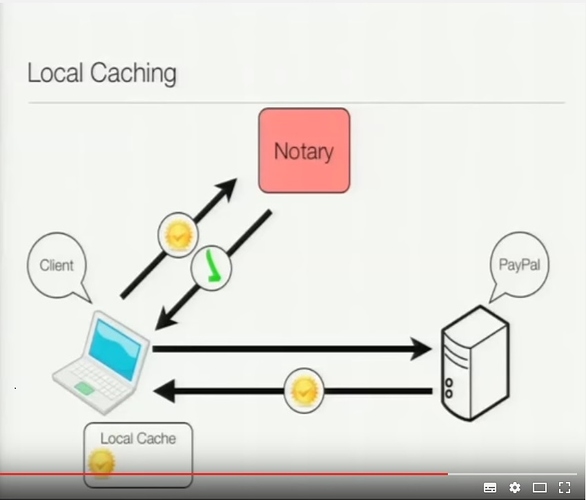

Ik heb nog niet uitgezocht waar DDOS-aanval onder valt. Ik kan mij scenario voorstellen dat in buitenland bijvoorbeeld Rusland een computer staat die bot-nets aanstuurt die aanvallen op Nederlandse online banken uitvoert. Zo’n melding gaat dan naar de SOC en de druk wordt hoog om deze pc te gaan hacken, dus meer economisch belang dan strafrechtelijk belang.

Wat de laatste dagen veel in nieuws is dat de Veiligheidsdienst werkt aan breken encryptie WhatsApp

Prachtig ik wens hen veel succes toe. ![]() Ik begrijp niet waarom inlichtingendienst deze info naar buiten brengt. Voor consument is het voordelig dat inlichtingendienst de beveiliging test en de huidige gemakkelijk te vinden fouten er uit gaat halen. Indien inlichtingendienst straks gaat “krijsen” dat ze het gekraakt hebben komt WhatApp met een sterk verbeterde beveiliging(module). N.B. Zwijgen is soms beter dan praten.

Ik begrijp niet waarom inlichtingendienst deze info naar buiten brengt. Voor consument is het voordelig dat inlichtingendienst de beveiliging test en de huidige gemakkelijk te vinden fouten er uit gaat halen. Indien inlichtingendienst straks gaat “krijsen” dat ze het gekraakt hebben komt WhatApp met een sterk verbeterde beveiliging(module). N.B. Zwijgen is soms beter dan praten.

Een ander issue is dat politie sinds kort gezichtsherkenning gaat inzetten. Ik denk dan direct dat wil ik ook ![]()

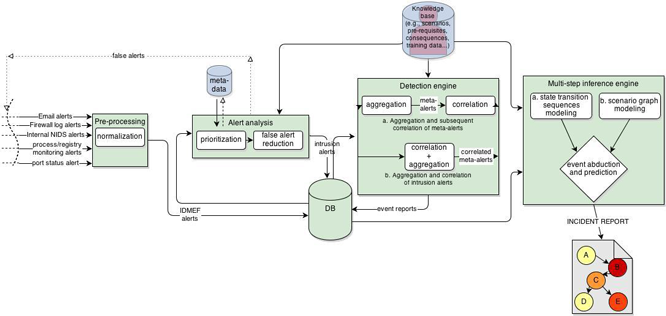

Ronald Prins heeft wel goede uitgangspunt in webpagina. Alleen zie ik deze software niet voor (beveiligings)bedrijven, maar op je eigen pc onder je eigen controle draaien:

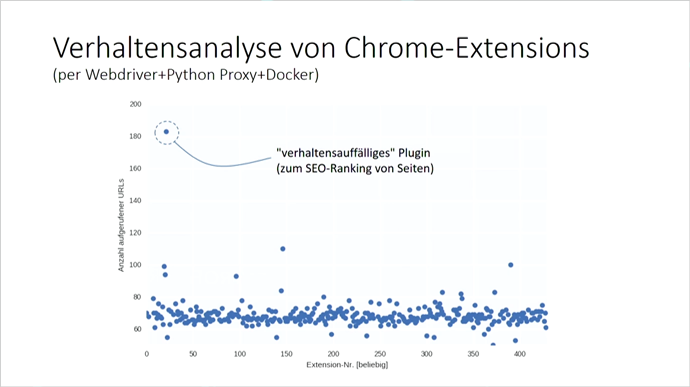

Maar het gros van zijn klanten bestaat uit bedrijven waar hij het interne netwerk in de gaten houdt. “We zetten een soort taps in het netwerk die signalen naar ons sturen zodra ze iets opvallends zien, zoals een verbinding met een verdacht ip-adres”, aldus Prins.

Van die 15.000 stuks zijn er 56 het bekijken waard. “Dat kan bijvoorbeeld betekenen dat een computer communiceert met een verdachte website of dat er verbinding wordt gemaakt met een specifieke poort.”

Hiervoor kan je Splunk inzetten

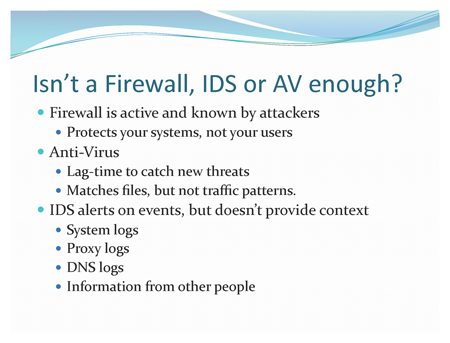

Als bedrijven zich vroeger wilden beveiligen tegen internetaanvallen, kochten ze een router met een stevige firewall. “Dat is echt niet meer van deze tijd”, zegt Prins. “Je kunt niet meer blind vertrouwen op een firewall. Dat hebben de gelekte hacktools van de NSA wel aangetoond. Ze hadden voor vrijwel alle belangrijke firewalls een exploit.”

Ik heb nooit gelooft dat NSA dit niet zou doen. Wat ik wel opmerkelijk vind van Ronald Prins is dat hij van buitenlandse inlichtingendienst verwacht dat ze bepaalde dingen zeker zullen doen en aan de andere kant dit nooit door Nederlandse veiligheidsdienst gedaan zal worden.

Met een exploit voor een firewall kan een aanvaller toegang krijgen tot het interne netwerk van een bedrijf of overheid. Daarom vindt Prins netwerkanalyse de beste beveiliging: “Je netwerk in de gaten houden en indringers tijdig spotten is nog belangrijker dan het inzetten van firewalls om ze buiten te houden.”

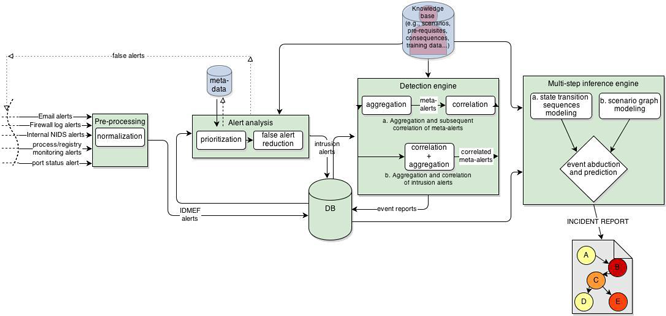

Helemaal mee eens. Je hebt erg veel processen en ipadressen en daar moet je niet handmatige naar willen kijken. Maar met model over heen leggen. Mogelijk dat AI hier ons in kan betekenen.

Prins trekt ook een belangrijke conclusie uit de gelekte NSA-tools: geen bedrijf is veilig voor de Amerikaanse geheime dienst. “Het is niet zo dat als je Amerikaanse routers koopt, zoals die van Cisco of Juniper, dat je dan veilig bent voor de NSA. Ze hacken ook gewoon Amerikaanse apparatuur.”

Beetje vreemd dat Ronald pas na het uitlekken van NSA-tools hier achter is gekomen.

In mijn beeld moet je naar het gedrag van de peer en bijbehorende netwerk kijken. Lijkt mij dat het woord ‘surveillance’ wel de lading dekt.

surveillance zelfst.naamw. toezicht houden en de boel in de gaten houden.

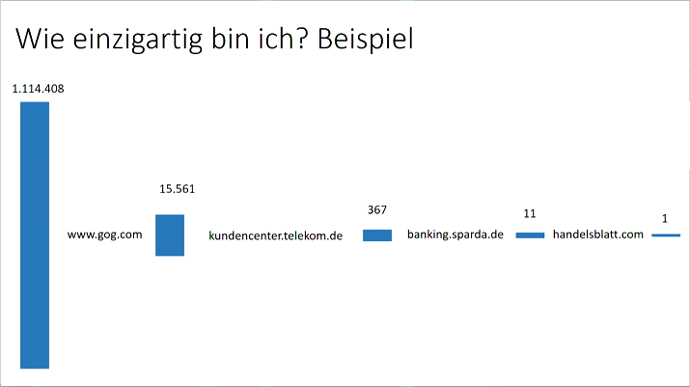

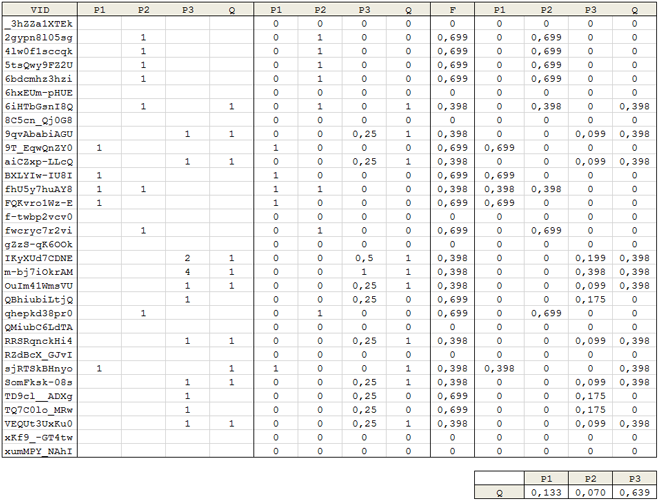

Lijkt mij mooi concept voor Persinfonet. Je start heel veel processen op en je communiceert naar heel veel ip-adressen. Als je hier kennis aan kan toevoegen zou je m.i. een peer veiliger kunnen maken.

De hartelijke groet Jan Marco