Jan Marco, of de “r” van internet weer in de maand is …

Essay, zegt-ie dat het is:

Niet te korte, voor een ruim publiek bestemde, subjectief gekleurde verhandeling over een wetenschappelijk, cultureel of filosofisch onderwerp, gekenmerkt door goede, persoonlijke stijl.

Oké, “Het einde van de cyberdemocratie”:

Een van de manieren die bestudeerd worden, is om het internet te beschouwen als een nutsvoorziening. Voor het modale westerse huishouden is internet inmiddels een eerste levensbehoefte, dus het is niet zo’n vreemde gedachte om het rijtje gas, water, licht, post en telefoon uit te breiden met ‘data’.

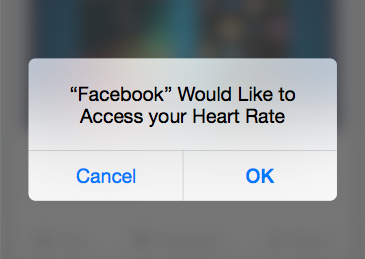

‘Waarom zien de autoriteiten internet nog steeds niet als openbare ruimte?’ vroeg Ronald Prins zich af in zijn eerder geciteerde toespraak. ‘Zeker nu online het recht van de sterkste geldt, hebben we een autoriteit nodig om ons daar te beschermen.’

Er is weinig tegenin te brengen. De meeste nutsvoorzieningen van vandaag begonnen ooit als private enterprise. De Publieke Omroep ontstond uit een activiteit van Philips, de ptt en de Nederlandse Spoorwegen waren particuliere ondernemingen die werden omgevormd tot staatsbedrijf. Later werden zij weliswaar weer geprivatiseerd, maar met behoud van hun publieke opdracht.

Kuitenbrouwer! Als jou gezegd wordt je gaat naar Dr.Dobbs en je leest het Alan Kay-interview dan hou je je mond en doe je dat gewoon, begrepen?

Yes! Classical music is like that, too. But pop culture holds a disdain for history. Pop culture is all about identity and feeling like you’re participating. It has nothing to do with cooperation, the past or the future — it’s living in the present.

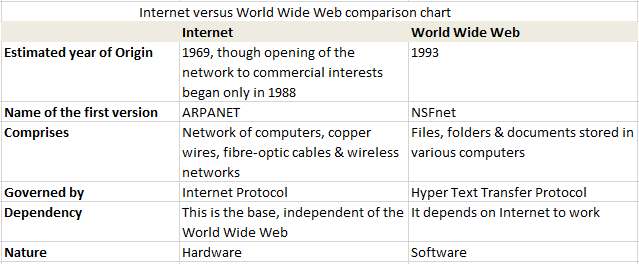

I think the same is true of most people who write code for money. They have no idea where [their culture came from] — and the Internet was done so well that most people think of it as a natural resource like the Pacific Ocean, rather than something that was man-made.

When was the last time a technology with a scale like that was so error-free? The Web, in comparison, is a joke. The Web was done by amateurs.

Door mij gecursiveerd ja. Goed, nu door naar de Diffen-website, Compare Anything. Kom, doe het maar:

In een tijdsbestek van amper drie weken naast Ronald Prins en Sybrand Buma nu dus ook Jan Kuitenbrouwer over het internet als openbare ruimte met een daaraan te verbinden sociaal contract …

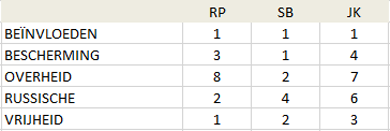

Kom je onder vermelding van het desbetreffende (unieke) aantal gebruikte termen tot dit lijstje:

- Ronald Prins (RP) De dreigingen van cybercrime 731

- Sybrand Buma (SB) Het is tijd voor surveillance op internet 479

- Jan Kuitenbrouwer (JK) Is het internet kapot? 1478

Om een indruk te krijgen, hoe veelvuldig komen dergelijke termen in alle drie de publicaties voor:

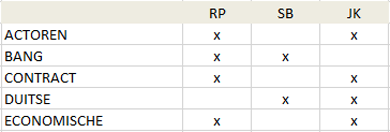

Idem artikelen twee-aan-twee vergelijken:

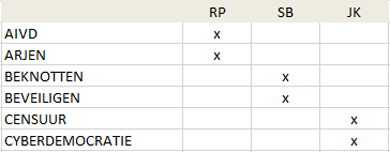

En met een vluchtige greep verbijzonderd naar ieders eigen tekst:

Kletsen deze drie denkers niet gewoon maar wat uit hun nek of hoe zit het? Scholieren.com:

Inleiding in de gevaren van het internet

In ons dagelijks leven gaat er tegenwoordig bijna geen dag voorbij zonder dat we een computer gebruiken en tegenwoordig zit elke computer wel vast aan het overbekende internet. Het veel gebruikte internet zit vol met gevaren. Deze gevaren zijn meestal goed uitgedacht en niet snel te herkennen.

Vak Informatica 2e klas vwo, type verslag Werkstuk, onderwerpen Internet, Veiligheid, behaalde punten 6.1:

De gevaren die op het internet zijn ontstaan zijn eigenlijk van de tijd voor het internet.

Buma vervolgens ook in zijn eigen spreekbeurt:

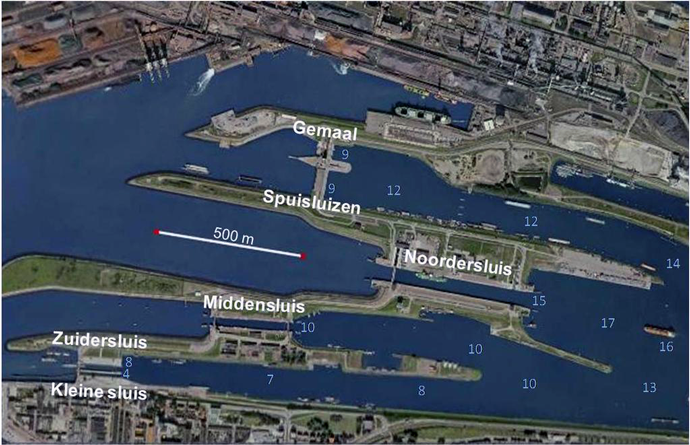

“Stel dat dat met onze stormvloedkering gebeurt. Daar moeten we ons tegen wapenen. Het risico op ontwrichting is te groot. Voor onze economie en onze veiligheid.”

Welke? Precies de voorziening die zijn huidige woonplaats Voorburg droog moet houden?

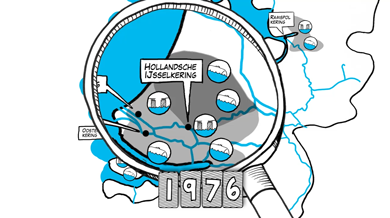

Buma was toen 11 jaar:

Rijkswaterstaat beheert en onderhoudt 5 stormvloedkeringen

› Oosterscheldekering

› Maeslantkering

› Hollandsche IJsselkering

› Hartelkering

› Stormvloedkering Ramspol

Anders is er voor de Oosterscheldekering in Zeeland zowaar sprake van een echt Hans-Brinker-tje:

Bestortingen van ontgrondingskuilen vanwege veranderde, sterkere stroming bleven uit

Rijkswaterstaat luidt in een intern rapport de noodklok over de zeeweringen in Zeeland. De dienst die de stormvloedkeringen moet onderhouden heeft de zeeweringen tien jaar lang verwaarloosd.

Hij voor de zekerheid al met zijn vinger in de dijk - Little Dutch Boy, The - did put his finger in the dike? The dike that Hans Brinker plugged with his finger?

In ieder geval, Buma, intussen 31 jaar oud, zat er bovenop. Het is 1996:

De beslissing ‘wel of niet sluiten’ wordt bij de Stormvloedkering, die najaar 1997 wordt opgeleverd, genomen door het Beslis en Ondersteunend Systeem (BOS). Het beslaat 4.000 pagina’s aan programmatuur die zijn vertaald naar een Stratus Continuum 610 computer in het bedieningsgebouw aan de noordzijde van de kering.

Iedere tien minuten toetst het de voorspelde situatie aan een lijst vooraf opgestelde sluitingscriteria. Daartoe heeft Rijkswaterstaat de gegevens van 5.600 stormen verzameld, en per storm tien varianten ingevoerd.

Tijdsbeeld, deze zgn. “fout-mijdende” Stratus Continuum 610 computer in een filmpje van “Bouwkombinatie Maeslantkering” hangend in een strop aan een kettingtakel op weg naar een hoger gelegen en dus drogere verdieping:

Om over de vereiste betrouwbaarheid te beschikken, is BOS toegerust met hardware gesplitst over twee identieke takken, beide met meervoudig uitgevoerde deelsystemen. Ontstaat in de ene tak een fout, dan schakelt de computer vanzelf over op de andere.

Deighton: “Mocht BOS het als gevolg van een storing toch laten afweten, dan staat het programma in ieder geval handmatige bediening alsnog toe. Personeel wordt sowieso acht uur voor het begin van een sluiting opgeroepen.”

Dezelfde Deighton in dat filmpje:

In feite is het computersysteem een geautomatiseerde bediening waarbij gevoelens geen rol spelen.

Design principles behind the Storm Surge Barrier at Hook of Holland:

Decision logic (“the script”) is reponsibility of Rijkswaterstaat and may change

as a result of new rules or insights

– BOS is designed as an engine (a “pianola”) running a script (the “music”)

– Exact operating procedures were unknown at time of system design

– Script can be changed without changing BOS

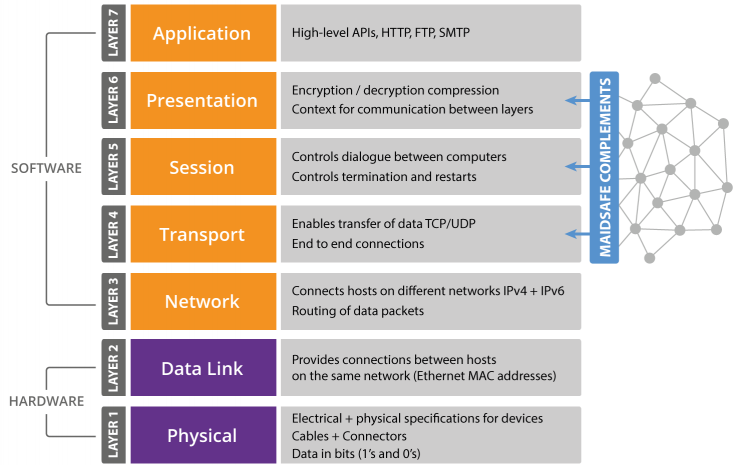

De aanduiding “internet” viel destijds niet, men had het over “datacommunicatie” als volgt:

Multiple physical routes

– Glass fiber

– KPN Digistream

– Satellite

Filmpje weer: goedemoge, zijn er nog bijzonderheden?

Geen nee-optie bij stormvloedkering

Rijkswaterstaat heeft besloten de ‘nee-optie’ in de sluitingsprocedure van de Stormvloedkering Nieuwe Waterweg te laten vervallen. Daarmee is de mens niet langer bij machte een door de computer genomen besluit tot het doen uitvaren en afzinken van de sectordeuren te blokkeren. Tot nu toe was die ‘rode knop’ er wel.